Introducción:

Desde la aparición de los virus informáticos en 1984 y tal como se les concibe hoy en día, han surgido muchos mitos y leyendas acerca de ellos.

Esta situación se agravó con el advenimiento y auge de Internet. Por ello cada día se trabaja para combatir estos y muchos mas intrusos informáticos con accesos no autorizados a nuestros sistemas.

En el siguiente documento detallaremos algunas partes de lo que se refiere a la seguridad en el uso de software y los sistemas, la protección de los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a la información.

Objetivo General: Dar a conocer muchos de los temas que involucran lo que llamamos "Seguridad Lógica" y como aplicar esta seguridad a nuestros dispositivos informáticos.

Objetivos Específicos: - Analizar a profundidad el significado de la seguridad lógica.

-Investigar como se protege la información en los sistemas que utilizamos diariamente.

-Escribir el análisis de lo mas destacado sobre el uso y la protección de datos.

Seguridad Lógica

La seguridad lógica se refiere a la seguridad en el uso de software y los sistemas, la protección de los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a la información.

La “seguridad lógica” involucra todas aquellas medidas establecidas por la administración -usuarios y administradores de recursos de tecnología de información- para minimizar los riesgos de seguridad asociados con sus operaciones cotidianas llevadas a cabo utilizando la tecnología de información.

Mas información visitar https://es.wikipedia.org/wiki/Seguridad_l%C3%B3gica

La “seguridad lógica” involucra todas aquellas medidas establecidas por la administración -usuarios y administradores de recursos de tecnología de información- para minimizar los riesgos de seguridad asociados con sus operaciones cotidianas llevadas a cabo utilizando la tecnología de información.

Mas información visitar https://es.wikipedia.org/wiki/Seguridad_l%C3%B3gica

Tipos de amenazas lógicas

Algunos de los aspectos importantes a resaltar son:

- Los protocolos de comunicación utilizado carecen, en su mayoría, de seguridad o esta ha sido implementada, tiempo después de su creación, en forma de parche.

- Existen agujeros de seguridad en los sistemas operativos.

- Existen agujeros de seguridad en las aplicaciones.

- Existen errores en las configuraciones de los sistemas.

- Todo sistema es inseguro.

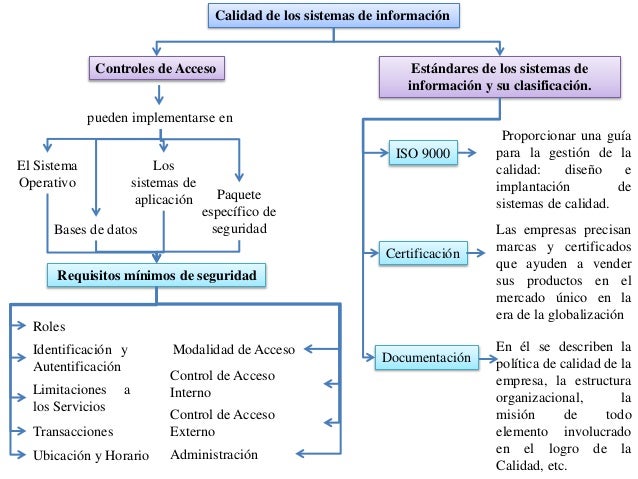

Técnicas de control de acceso:

Control de Acceso. Es el proceso de conceder permisos a usuarios o grupos de acceder a objetos tales como ficheros o impresoras en la red.

El control de acceso está basado en tres conceptos fundamentales: identificación, autenticación y autorización.

Técnicas de identificación y autenticación

Identificación es la acción por parte de un usuario de presentar su identidad a un sistema, usualmente se usa un identificador de usuario. Establece que el usuario es responsable de las acciones que lleve a cabo en el sistema.Esto está relacionado con los registros de auditorías que permiten guardar las acciones realizadas dentro del sistema y rastrearlas hasta el usuario autenticado.

Autenticación es la verificación de que el usuario que trate de identificarse es válido, usualmente se implementa con una contraseña en el momento de iniciar una sección.

Existen 4 tipos de técnicas que permiten realizar la autenticación de la identidad del usuario, las cuales pueden ser utilizadas individualmente o combinadas (Autenticación de varios factores):

- Algo que solamente el individuo conoce: ejemplo una contraseña.

- Algo que una persona posee: ejemplo un tarjeta magnética.

- Algo que el individuo es y que lo identifica unívocamente: ejemplo las huellas digitales.

- Algo que solamente el individuo es capaz de hacer: ejemplo los patrones de escritura.

Control de acceso interno:

Palabras Claves (Passwords)

Generalmente se utilizan para realizar la autenticación del usuario y sirven para proteger los datos y aplicaciones. Los controles implementados a través de la utilización de palabras clave resultan de muy bajo costo.- Sincronización de passwords: consiste en permitir que un usuario acceda con la misma password a diferentes sistemas interrelacionados y, su actualización automática en todos ellos en caso de ser modificada.

- Caducidad y control: este mecanismo controla cuándo pueden y/o deben cambiar sus passwords los usuarios.

Encriptación

La información encriptada solamente puede ser desencriptada por quienes posean la clave apropiada.La encriptación puede proveer de una potente medida de control de acceso. Este tema será abordado con profundidad en el Capítulo sobre Protección del presente.

Listas de Control de Accesos

Se refiere a un registro donde se encuentran los nombres de los usuarios que obtuvieron el permiso de acceso a un determinado recurso del sistema, así como la modalidad de acceso permitido.Este tipo de listas varían considerablemente en su capacidad y flexibilidad.

Límites sobre la Interface de Usuario

Esto límites, generalmente, son utilizados en conjunto con las listas de control de accesos y restringen a los usuarios a funciones específicas. Básicamente pueden ser de tres tipos: menús, vistas sobre la base de datos y límites físicos sobre la interfase de usuario.Por ejemplo los cajeros automáticos donde el usuario sólo puede ejecutar ciertas funciones presionando teclas específicas.

Etiquetas de Seguridad

Consiste en designaciones otorgadas a los recursos (como por ejemplo un archivo) que pueden utilizarse para varios propósitos como control de accesos, especificación de medidas de protección, etc. Estas etiquetas no son modificables.http://www.segu-info.com.ar/logica/accesointerno.htm

Mas información en: http://www.segu-info.com.ar/logica/accesoexterno.htm

Al haber concluido este trabajo, he llegado a las siguientes conclusiones:

- La seguridad informática es uno de los problema a los que nos afrontamos a diario con nuestros dispositivos informáticos.

-Es importante conocer métodos de control de acceso tanto internas como externas para reforzar nuestra seguridad lógica y evitar cualquier tipo de intrusos.

-Algunas técnicas como la identificación y la autentificación sean acciones claves al momento que se nos presente una pagina web o servicio desconocido por el usuario.

-La seguridad lógica nos es mas que otro método a emplear para combatir los llamados virus informáticas, intrusos con acceso no autorizado, entre otros.

La criptografía BolikesoTime.blogspot.com

Protección y almacenamiento de la información proyectodetecnodelainfo.blogspot.com

Software malicioso alexanderpolanco.simplesite.com

Seguridad física seguridadfisica5115.blogspot.com